-

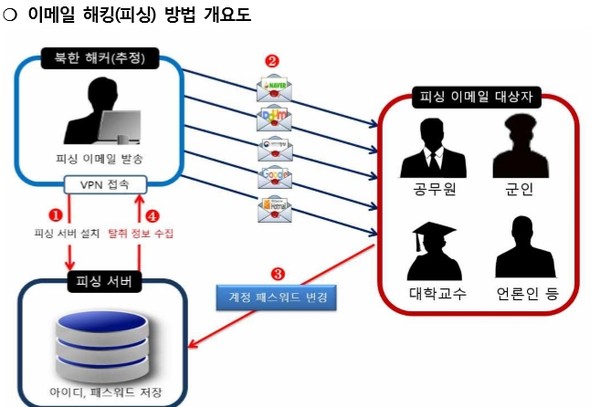

- ▲ 북한의 해킹조직으로 추정되는 단체의 소행으로 외교부·통일부·국방부 공무원 등 북한 관련 기관 종사자 이메일 계정의 패스워드가 유출됐다. 사진은 해킹조직이 활용한 이메일 해킹 방법 개요도.ⓒ대검찰청 사이버수사대

북한 해커로 추정되는 세력이 외교부·통일부·국방부 공무원 등 북한 관련 기관 종사자를 해킹, 이메일 계정 패스워드가 유출된 것으로 알려졌다.대검찰청 사이버수사과는 북한 해커로 추정되는 자가 지난 1월 12일부터 6월 16일까지 구글, 네이버, 다음, MS, qq(중국 메신저), 정부부처, 방산업체, 주요 대학교 등을 사칭하는 총 27개의 피싱 사이트를 개설한 뒤 대북 관련 정부 관계자 이메일 계정 90개의 비밀번호 탈취를 시도했다고 1일 밝혔다.

검찰에 따르면 해킹조직은 사이트 보안담당자를 사칭해 "비밀번호가 유출됐으니 확인바란다"는 이메일을 전송해 링크를 클릭하면 비밀번호 변경창이 뜨도록 해 입력을 유도했다고 한다.

이들은 이러한 방법으로 이메일 90개 중 56개 계정의 패스워드를 빼갔으며, 현재 피싱 서버 상의 삭제 기록에 비추어볼 때 보다 많은 피해자가 있을 것으로 추정되고 있는 상황이다.

검찰은 ▲피싱 사이트 개설 도메인 호스팅 업체 ▲보안 공지를 위장한 피싱 이메일의 내용 ▲피싱 사이트 웹 소스코드 ▲탈취 계정 저장 파일 형식 ▲범행에 사용된 중국 선양 IP 등이 2014년 '한국수력원자력 해킹' 사건과 같은 점에 비춰 북한 해킹 조직에 의한 소행으로 결론지었다.

검찰은 현재 북한 당국이 기밀 자료를 빼내기 위해 이러한 범행을 저지른 것으로 보고 실제 국가 기밀 자료 등이 유출됐는지에 대한 조사를 진행 중이다.

현재 검찰은 국정원, 한국인터넷진흥원(KISA) 등 유관기관과 연계해 문제 피싱 사이트를 폐쇄 했으며, 피해자 계정에 대한 비밀번호 변경 등 계정 보호조치를 실시했다.

이와 함께 탈취한 이메일 계정에 의한 추가 해킹 및 자료 유출 방지를 위한 예방 모니터링을 강화 할 예정이다.

검찰 "한수원 해킹과 동일수법, 北 추정"

北 외교·안보 관계자 90여 명 이메일 해킹

- 노민호 기자

입력 2016-08-01 17:54수정 2016-08-01 19:21

공유하기

기사 공유하기

"피싱 서버 현재 폐쇄돼…국가기밀 유출 여부 확인 중"

노민호 기자